观成科技活跃黑产团伙黑猫攻击武器加密通信分析

【观成科技】活跃黑产团伙“黑猫”攻击武器加密通信分析

- 概述

“黑猫”黑产团伙通过仿冒热门软件的官方网站,结合SEO优化和竞价排名将钓鱼页面推至搜索引擎前列,诱骗用户下载并运行捆绑远控木马的恶意安装包,从而实现大规模自动化传播和攻击。本次分析的样本伪装成常见的代理工具 Clash for Windows,执行后释放并加载恶意组件,进一步利用“白加黑”技术绕过安全防护机制,最终在内存中解密执行远控木马。该木马(命名为“ZlibB远控木马”)采用TCP自定义协议与C&C服务器通信,传输数据经zlib压缩后添加固定标识符与长度标头,构成完整通信报文。ZlibB远控木马具备远程控制、信息窃取等功能,对企业网络安全构成严重威胁。

- 样本行为分析

表 1****样本信息

| 文件名 | clashx64.exe |

| 文件Hash | ca3639aecca8171099b9f30256317687b7bf70d2 |

| C&C服务器 | golomee.com/27.124.37.8 |

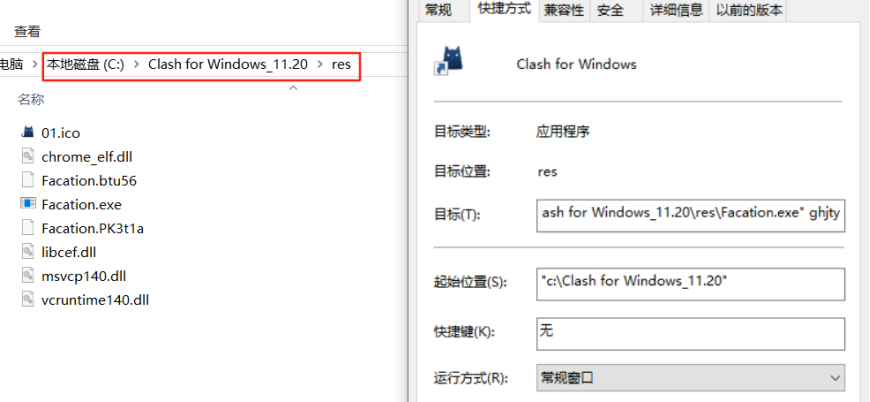

clashx64.exe运行后会在C:\Clash for Windows_11.20目录下释放相关文件,在res子文件夹下存放恶意程序,同时在桌面创建Clash for Windows快捷方式,指向的目标为res文件夹下的Facation.exe。

图 1****释放恶意组件

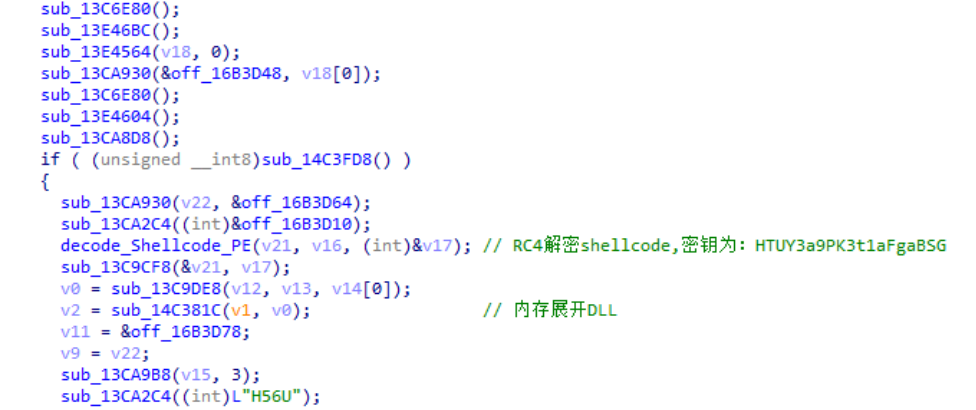

Facation.exe运行后会加载恶意的 libcef.dll,并读取同目录下的 Facation.btu56 文件内容,使用 RC4 算法(密钥:HTUY3a9PK3t1aFgaBSG)解密出后续执行的 Shellcode。

图 2****解密shellcode

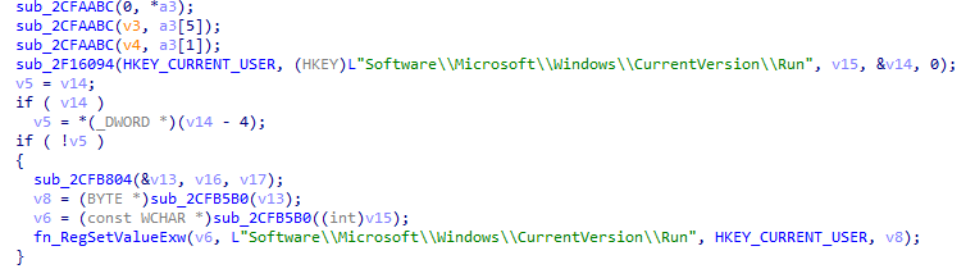

Shellcode是一个DLL 文件,采用内存加载方式执行,其功能是向注册表 HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run 中添加一个名为 FacationFacation 的自启动项,指向路径 C:\Clash for Windows_11.20\res\Facation.exe,以实现持久化,并与攻击者C2服务器进行通信。

图 3****设置自启动项

- 通信分析

- 通信数据包分析

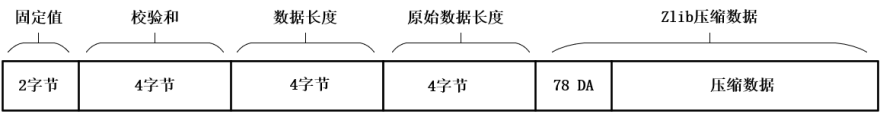

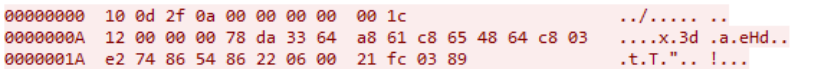

样本使用TCP 自定义协议通信,传输的数据遵循特定格式,具体结构如下:

图 4****通信数据包结构

- 固定标识符(4字节):10 0D;

- 校验和(4字节):原始数据长度值和压缩数据的字节校验和,采用小端序存储。示例:校验和为0xA2F时,存储为2F 0A 00 00;

- 数据长度(4字节):后续内容数据长度,采用大端序存储。示例:长度为0x1C时,存储为:00 00 00 1C。

- 原始数据长度(4字节):压缩前数据长度,采用小端序存储。示例:若原始Unicode字符串长度为0x16字节,存储为:16 00 00 00;

- Zlib压缩数据(可变长度):原始数据经 zlib Best Compression(最高压缩级别)压缩后的内容,其起始标志为 78 DA(zlib 默认压缩头,表示使用 Deflate 算法 + 默认字典 + 高压缩率)。

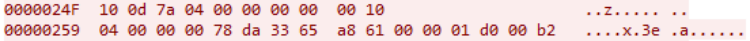

- 上线包

上线数据包内容如图所示,经 Zlib 解压后得到的数据为:1|manager。其中,1为上线包标识符,|为拼接字符, manager为程序中硬编码的固定内容。

图 5****上线包

- 心跳包

心跳数据包内容如图所示,经Zlib解压后得到的数据为:5|。其中,5为心跳包标识符,|为拼接字符。

图 6****心跳包

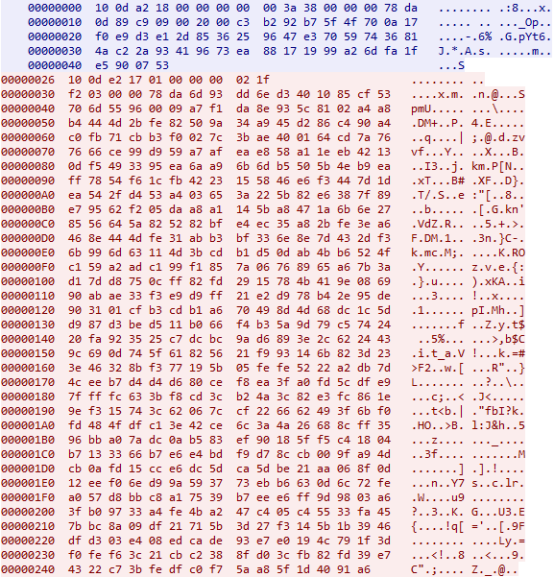

2.控制指令包

控制指令的下发与对应数据回传内容如图所示,服务器向客户端发送控制指令“2|***”,客户端接收到控制指令后收集系统信息压缩并上传给服务器。

图 7****控制指令下发与数据回传

图 8****解压缩后的数据

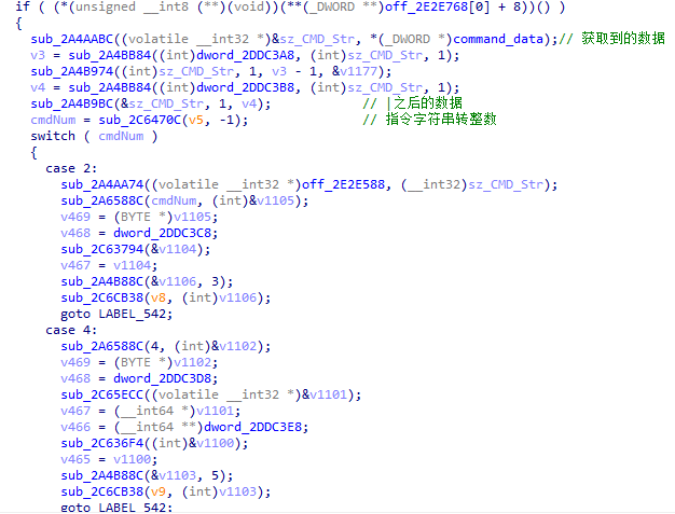

2.1控制指令展示

指令分发逻辑如下,共支持 275 种指令码。

图 9****指令分发

部分指令及其功能如表2所示。

表 2****部分控制指令功能

| 指令码 | 功能 |

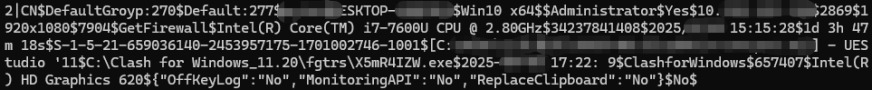

| 2 | 将当前系统时间、用户名、系统版本等信息以 $ 符号拼接,附加于 2 |

| …… | …… |

| 261 | 木马启用剪贴板监控功能,当检测到虚拟货币地址时,自动替换为攻击者控制的地址,以实施资金劫持 |

| 263 | 键盘记录、USB设备文件窃取和进程注入等功能 |

| 271 | 添加 Windows Defender 排除项 |

| 273 | 禁用UAC |

| 274 | 禁用系统Internet代理设置 |

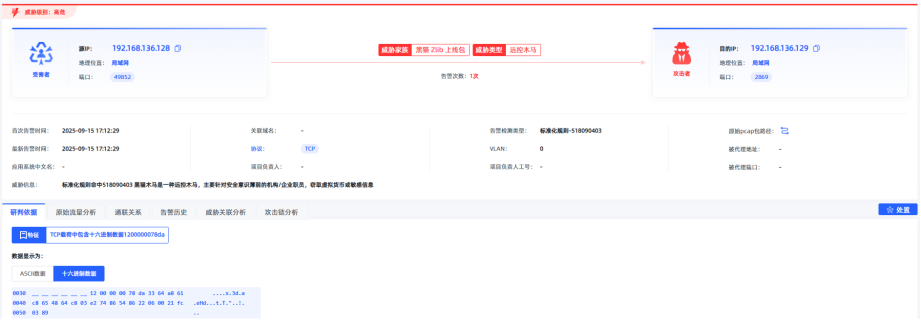

- 产品检测

观成瞰云(ENS)-加密威胁智能检测系统能够基于通信特征对“黑猫”黑产团伙的ZlibB远控木马进行有效检出。

图 10****检测结果

- 总结

“黑猫”黑产团伙在恶意样本的传播方式上与“银狐”类似,均通过SEO优化手段提升钓鱼页面在搜索引擎中的排名,诱导用户点击并下载木马程序。“黑猫”的木马采用了反调试、反沙箱等技术,以对抗安全分析环境,避免其关键恶意行为被检测。在网络流量层面,木马使用TCP自定义协议进行通信,传输数据经zlib压缩,流量中可见固定字符串,压缩数据亦包含固定标识头,特征相对明显,易于被检测系统识别。观成科技安全研究团队将持续追踪“黑猫”黑产团伙的动态,并及时更新相应检测策略,提升对该组织攻击活动的防护能力。

- IoC

| IP | 27.124.37.8 |

| 文件Hash | ca3639aecca8171099b9f30256317687b7bf70d2 |

| Domain | golomee.com |

- 参考链接

- 新黑产团伙“黑猫”技术细节曝光