网络安全中的代码审计-断点调试端口证书与SQL二次注入2

网络安全中的代码审计& 断点调试、端口证书与SQL二次注入(2)

“真正的漏洞,并不是写在代码里的那个符号,而是写在开发者思维里的习惯。”

—— 一位安全初学者的发现

断点调试,让我们看到“代码运行的真相”。 端口与证书,让我们看到“系统配置的边界”。 SQL 二次注入,让我们看到“漏洞的延迟爆发”。

安全不是单点发现,而是全链路思考。

当我们能把这三者结合起来时,你就从“看代码的工程师”,成长为“理解系统的安全专家”。

- 有问题可以私信我,互相沟通切磋,同时想要详细学习、了解 ,为你推荐。

很多安全初学者在做代码审计时,总以为漏洞是显而易见的,比如一眼就能看出的拼接 SQL。但当我们把调试器挂上去,跟踪到一个输入在程序里绕了一圈又一圈,最终在一个意想不到的地方触发了 SQL 注入时,才会意识到:漏洞不是孤立的,它是逻辑链条上的弱点。

一、断点调试:让数据流“停下来”的力量 🔍

1. 静态代码审计的局限性

在代码审计中,最基础的方法是“静态审计”,即通读代码、搜索敏感函数。

比如,找到这样的代码:

PHP

$sql = “SELECT * FROM users WHERE id=” . $_GET[‘id’];

你一眼就能发现这是 SQL 注入。

但现实世界远比教材复杂:

PHP

$id = $_GET[‘id’];

$id = cleanInput($id);

$sql = “SELECT * FROM users WHERE id=” . $id;

这里调用了 cleanInput(),它到底有没有过滤?

- 如果只

trim()了,依然能注入; - 如果

intval()了,那就很安全。

静态分析没法完全确定,必须动态验证。这就是断点调试的价值。

2. 断点调试是什么?

断点调试(Breakpoint Debugging)本质上是:

在程序运行时,把执行停在某一行,查看此刻的变量、数据流和执行路径。

这就像你在一条河流上修了一道“闸门”,让水流停下来,然后观察:

- 上游流下来的是什么水?

- 它会往哪个方向流?

- 有没有脏东西混进去?

在代码审计中,断点调试的主要目的有:

- )验证过滤是否生效:输入在进入数据库前是什么样子?

- )确认逻辑路径:条件分支是否真的会被触发?

- )复现漏洞:数据流转过程是否导致了安全隐患?

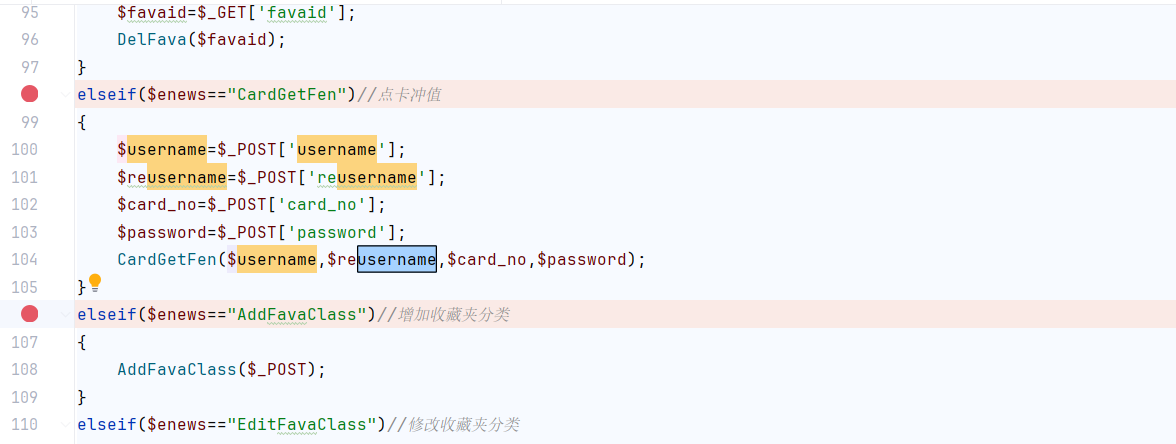

3. 实际使用案例

案例:PHP 项目 + Xdebug

- 在

mysql_query()调用前加断点; - 输入恶意参数

1' or '1'='1; - 查看

$sql的真实内容。

结果发现,虽然开发者写了 safeInput() 函数,但它只做了 addslashes(),在 utf8mb4 环境下依然绕过成功。

如果没有断点调试,你根本无法发现这一点。

总结一句话:

👉 静态审计是“看地图”,断点调试是“实地考察”。两者结合,才能看见全貌。

二、配置的端口与证书:门窗的守护 ⚔️

很多安全工程师在做审计时,过于沉迷于“代码内部”,却忽略了配置层的安全。事实上,端口和证书往往决定了一个系统是否裸露在攻击面上。

1. 端口:攻击者的第一入口

端口(Port)就是网络服务的门牌号。

常见端口:

- 80 / 443 → Web

- 22 → SSH

- 3306 → MySQL

- 6379 → Redis

- 27017 → MongoDB

问题在哪里?

)错误暴露:

MySQL 直接对外网开放 → 被爆破、被拖库。

Redis 无密码 → 被写入 SSH key。

)调试端口未关闭:

Java AJP (8009) → Ghostcat 漏洞。

Flask debug 端口 → 远程代码执行。

案例:

某企业内网渗透中,审计代码没发现问题,但一扫描端口发现 6379(Redis)开放,未设置密码,攻击者直接写入 SSH 公钥拿下服务器。

👉 所以:端口配置和代码安全一样重要。

2. 证书:传输层的安全感

证书决定了数据在传输中是否安全。

- HTTP 明文:密码、Cookie 都能被抓包。

- HTTPS 加密:数据经过 TLS 保护,不易被窃听。

常见问题:

自签名证书:用户浏览器报错,容易被中间人攻击。

弱加密算法:SHA-1 已被淘汰,仍在使用就存在风险。

不全覆盖:前端登录是 HTTPS,但 API 调用是 HTTP → 实际依然明文泄露。

案例:

某电商平台的登录页面显示了“小绿锁”,看似安全。但抓包发现,提交账号密码的 API 请求依然走 HTTP,结果用户凭证被轻松截获。

👉 证书问题常常不是“有没有”,而是“用得对不对”。

3. 与网络安全的关系

- 端口 = 攻击入口

- 证书 = 传输保障

如果说代码里的漏洞是“屋子墙上的裂缝”,那么端口和证书就是“门和窗”。

墙再厚,门窗没锁,一样进得去。

三、SQL 二次注入:延迟引爆的炸弹 💣

1. 什么是 SQL 二次注入?

普通 SQL 注入是:输入数据 → 拼接 SQL → 立刻触发。

而 二次注入 是:

- 第一次输入时被“存起来”,看似无害;

- 第二次被取出再拼接时,才触发注入。

它就像一个“延时炸弹”,第一次埋下去没事,第二次才爆炸。

2. 经典案例

用户注册:

PHP

$username = $_POST[‘username’];

$query = “INSERT INTO users (username) VALUES (’$username’)”;

攻击者注册:

admin’ –

此时数据库里存的就是 admin' --,没报错,看起来很正常。

但是当用户修改密码时:

PHP

$sql = “SELECT * FROM users WHERE username=’$username’”;

拼接结果:

PHP

SELECT * FROM users WHERE username=‘admin’ –’

结果:攻击者直接冒充管理员。

3. 为什么会发生?

原因在于:

- 开发者错误假设:“存到数据库里就安全了”。

- 忘记生命周期:数据会再次被拼接使用。

- 过滤失效:第一次没触发漏洞,不代表后续没风险。

4. 三次或多次注入可能吗?

理论上是 可以的。

- 数据被存储 → 取出 → 拼接 → 再存储 → 再取出 → 再拼接。

- 在某些复杂业务(例如多层缓存、多库迁移)中,确实可能出现三次甚至多次触发的场景。

但在大多数系统里:

- 二次注入最常见,三次或多次注入非常罕见。

- 核心在于:任何一次拼接 SQL,都要重新做参数化,而不是依赖之前的存储。

👉 所以重点不是“几次注入”,而是:

输入数据的生命周期必须全程安全。

四、学习的方向 🧭

如果你想在这方面精修,可以这样走:

断点调试能力

- )学会在不同语言中调试(Xdebug、IDEA、PyCharm)。

- )练习跟踪数据流,验证开发者假设。

端口与证书安全

- )熟悉常见端口服务的风险。

- )学会配置 TLS/HTTPS,理解证书链。

SQL 注入进阶

- )熟悉二次注入原理。

- )练习审计实际项目中的输入全生命周期。

- )思考“二次/三次注入”背后的逻辑链,而不仅是漏洞形式。

读完全文有问题可以私信我,互相沟通切磋,同时想要详细学习、了解网络安全,为你推荐。