分布式蜜罐系统的部署安装

分布式蜜罐系统的部署安装

前阵子勒索病毒泛滥,中小企业由于缺少专业EDR,态势感知,IPS等设备,往往是在勒索事件发生之后才后知后觉,也因为缺乏有效的备份策略,导致数据,经济,商业信誉的丧失,甚至还面临三重勒索和供应链勒索的风险。

勒索是严重威胁到企业业务连续性的网络安全风险,并且经过多年发展已经产业化,自动化,平台化,然后中小企业的安全防护意识还停留在几十年,并且潜意识里面存在侥幸心理:黑客为什么会攻击我们这种小公司?

原先勒索只要针对公共设施,近年来随着RAAS平台的发展,黑市数据交易,公用的互联网资产和漏洞扫描器唾手可得,中小企业,除了采用IPS,EDR,备份,这3个手段来应对勒索威胁以外,必须提高应对勒索的风险意识。

举一个例子,就在2020年左右,我这边负责上架一批windows服务器上架挖门罗币,一共33台机器,远程端口通过13389映射出去,密码全部用了一样的8位随机密码,过了一晚上已经有4-5台服务器被勒索加密。这个例子说明,针对RDP服务的扫描和攻击是全自动的,密码猜测的字典非常全,通过撞库,整合网络上的字典,我们平时认为安全的密码在这个场景下已经不再安全(可能通过其他平台泄露了)。

勒索的入口除了3389 RDP密码爆破,445共享密码报错这种直接获取操作系统特权账户以外;还有就是通过钓鱼邮件植入木马,进行内网漏洞扫描,长期潜伏,主动或者被动探测内网流量,建立C2连接,伺机获取系统权限。

在上述直接攻击,横向渗透阶段,如果能够及时发现攻击的特征流量,将能够在早期进行威胁处置。

蜜罐技术能够在不改变现有网络结构,不增加设备投入以及过多运维投入的前提下做到早期预警。

以HFish蜜罐为例说明:

1、首先需要找一台没有业务的虚拟机或者主机作为服务器,并关闭防火墙,关闭杀毒软件,关闭共享,通过Windows 高危端口关闭工具关闭,下载地址:https://www.onlinedown.net/soft/971126.htm

2、访问https://hfish.net/#/ 下载对应版本

3、Windows系统的扫描感知需要安装如下组件:WinPcap官方链接:https://www.winpcap.org/install/bin/WinPcap_4_1_3.exe;

4、解压并安装Hfish

使用默认地址登录 https://本机IP:4433/web/login 默认账号:admin/HFish2021

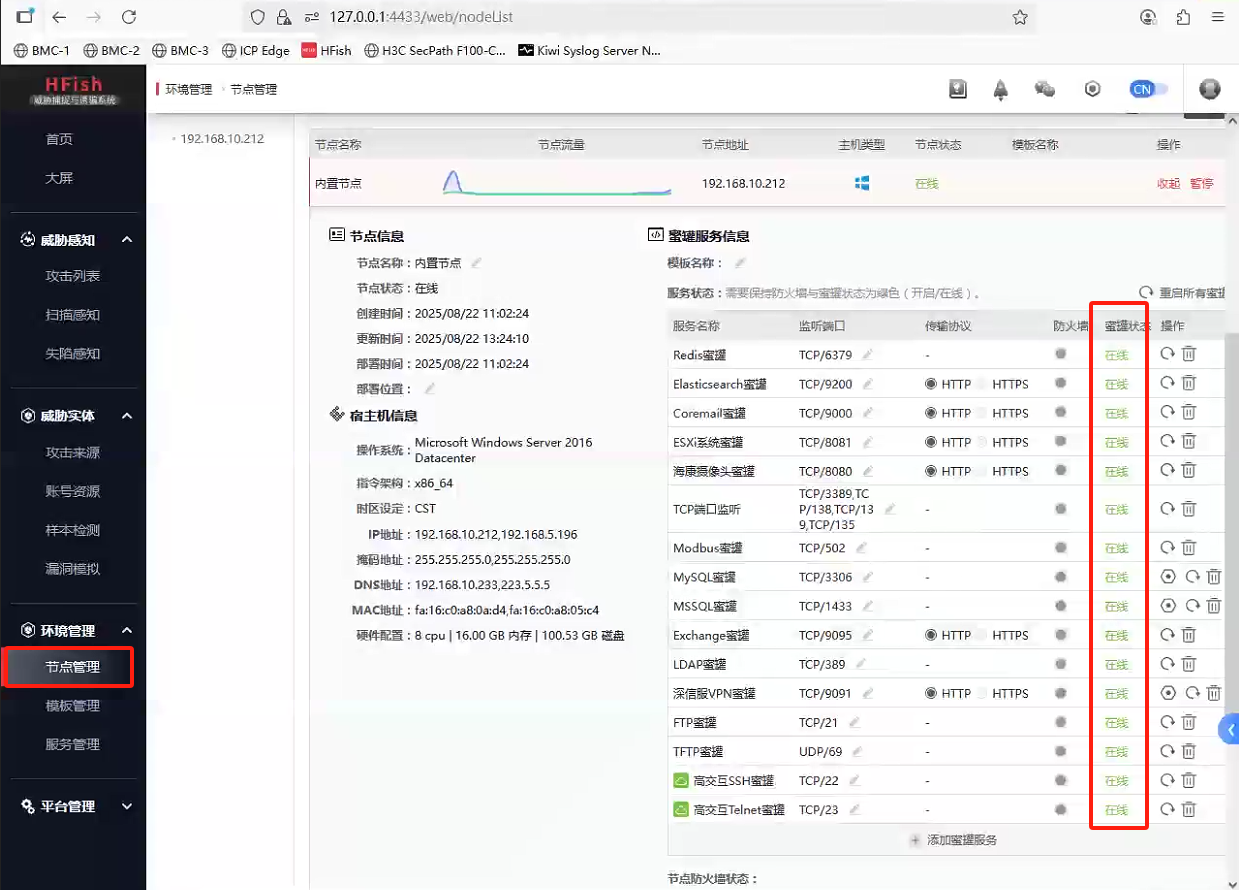

定位到以下界面:可以看到本机即是蜜罐节点也是管理节点;本地管理监听口4433;中心服务监听端口4434;蜜罐状态监听的端口必须保证没有和系统进程绑定,状态才能在线,并且需要关闭蜜罐所在操作系统的防火墙,或者放行蜜罐模拟业务的对应接口。